Post-Quantum Kryptographie: Stand der Technik und Herausforderungen

Im ersten Teil gab Marcel Dasen von der Firma Securosys SA den Teilnehmenden einen kurzen Überblick über sein Unternehmen und sein Fachgebiet der Kryptographie. Die Securosys AG entwickelt Hardware-Sicherheitsmodule (HSM) zur Generierung, Speicherung und Verwaltung von Schlüsseln in einem dedizierten Gerät. Da sämtliche Operationen wie Verschlüsselung, Entschlüsselung und Signaturen innerhalb des Geräts ablaufen, sind die Schlüssel von außen nicht zugänglich und werden beim Öffnen des Geräts sofort gelöscht.

Die Notwendigkeit für Kryptographie ergibt sich aus Datenschutzgesetzen, Industriestandards (z.B. für Kreditkartenunternehmen), IP-Schutz und Privatsphäre. Kryptographie wird auf allen möglichen Ebenen betrieben, beginnend bei der Hardware, über Datenleitungen bis hin zur Software. In der Forschung wird derzeit daran gearbeitet, spezielle Operationen zu entwickeln, die es ermöglichen, direkt mit im RAM verschlüsselten Daten zu rechnen.

Basistechnologien wie TLS und IKE bieten keinen ausreichenden Schutz vor Entschlüsselungs-algorithmen, die in Zukunft effizient auf Quantencomputern umgesetzt werden könnten. Post-quantum Verschlüsselungsalgorithmen gelten als widerstandsfähig gegenüber Angriffen durch Quanten-computer. Allerdings ist die Größe der Schlüssel angestiegen, was zu höheren Rechenleistungen führt. Zudem wird es in Zukunft schwierig sein, diese Schlüssel in Datenpaketen gängiger Protokolle unterzubringen.

Zum Schluss sprach Marcel Dasen Empfehlungen für Unternehmen aus, wie sie sich auf die Post-Quantum-Phase vorbereiten können. Laut der IBM-Roadmap könnte bereits 2029 eine Situation eintreten, in der herkömmliche Verschlüsselungen mit kleinen Schlüsseln nicht mehr sicher sind.

Eine Strommessung knackt den quantensicheren Schlüsselaustausch

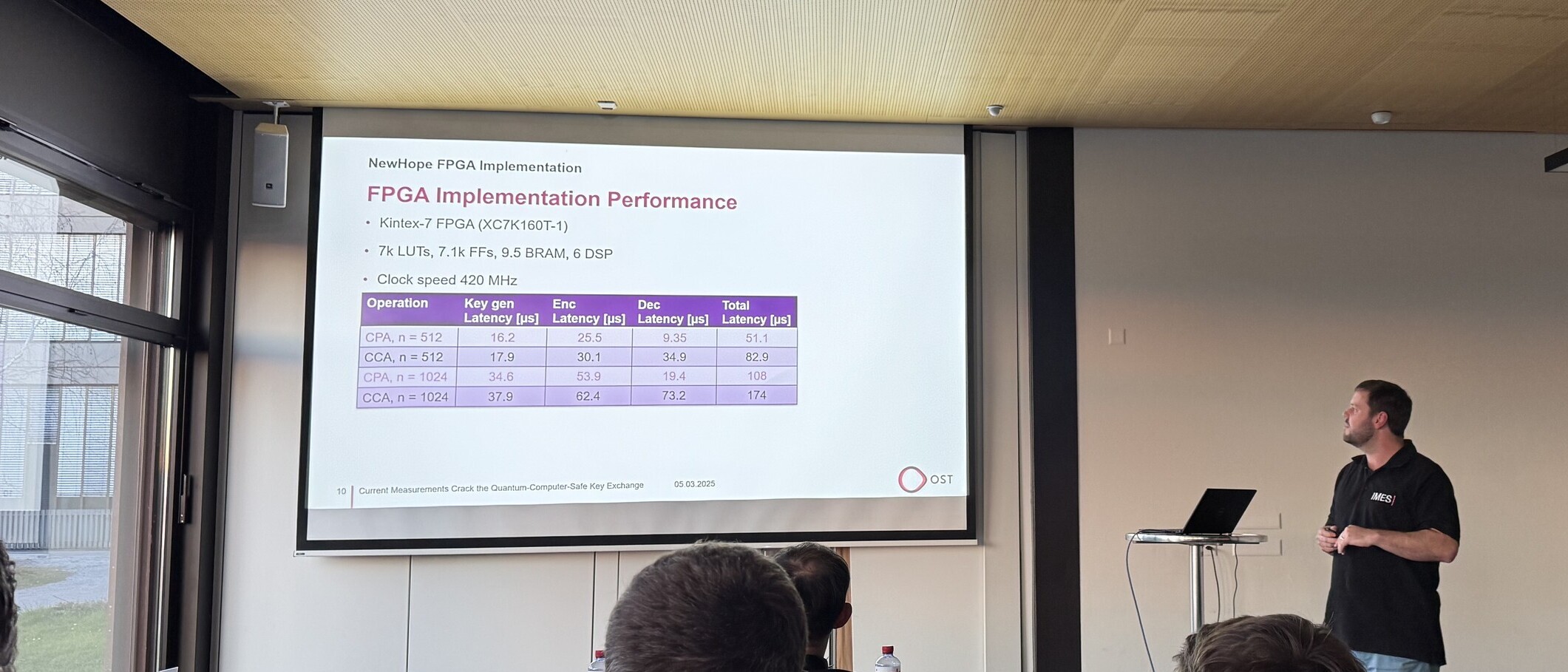

Nach diesem Überblick über die Herausforderungen und Lösungen der Post-Quantum-Kryptographie zeigte Dorian Amiet vom IMES eine konkrete Angriffsmethode auf. Dazu stellte er zunächst deren Umsetzung in einem FPGA sowie eine Referenzimplementierung auf einem Mikrocontroller vor. Auf dem FPGA konnte das Verfahren um den Faktor 10 beschleunigt werden im Vergleich zu bereits veröffentlichten Arbeiten.

Beim NewHope-Verfahren wird die geheime Message in ein Polynom codiert . Ist ein Bit gesetzt, wird eine Operation durchgeführt, andernfalls nicht. Naive Implementierungen enthalten Sprungbefehle, die erhebliche zeitliche Unterschiede bei der Ausführung verursachen.

Um diese Sprungbefehle zu umgehen, wurden die Operationen immer ausgeführt. Diese wurden jedoch zuvor mit 1 oder 0 maskiert. Dennoch entsteht weiterhin ein hoher Rechenaufwand bei einer 1 und keiner bei einer 0, was zu großen Unterschieden im Stromverbrauch führt. Wird nun ein Schlüssel ausgetauscht, kann durch das Messen des Stromverbrauchs der private Schlüssel rekonstruiert werden.

Um das Problem zu lösen, wird eine zweite Operation auf dem invertierten Bit ausgeführt und das Ergebnis anschließend verworfen. Dadurch bleibt der Stromverbrauch konstant. Die daraufhin veröffentlichte Arbeit zählt zu den erfolgreichsten Publikationen des IMES."